Redes seguras para la Industria 4.0

PLC Siemens Simatic S7 1200 montado en el interior de un armario eléctrico

Hace 25 años trabajé como intérprete en una conocida planta de laminación de aluminio del País Vasco. La máquina utilizada para equilibrar los rodillos laminadores estaba controlada por un CNC y un extraño dispositivo, alojado en un armario de metal y provisto de tarjetas llenas de lámparas LED, al que llamaban “autómata” o PLC (Figura 1), y cuya función consistía en coordinar funciones automáticas basadas en ciclos de realimentación. Aquel aparato tenía una estructura muy simple: lo único que hacía era ejecutar cíclicamente un programa que evaluaba entradas procedentes de sensores de diversos tipos (temperatura, velocidad, botones de parada de emergencia). En función de dichas entradas decidía las salidas aplicando una lógica establecida por las instrucciones del programa. Finalmente las salidas eran enviadas a actuadores (válvulas, motores, etc.) que intervenían sobre el proceso, manteniéndolo bajo control o activando la detención de la máquina en caso de fallo.

Pasó el tiempo y aquel dispositivo al que llaman PLC (Programmable Logic Controller – Controlador Lógico Programable) se ha vuelto omnipresente. En la actualidad gobierna procesos no solo en fábricas y plantas de montaje, sino también en refinerías de petróleo, centrales eléctricas, buques, edificios e infraestructuras críticas. Algunos visionarios comparan el PLC con la máquina de vapor de James Watt, por el impacto histórico y social que puede producir su capacidad para transformar procesos de fabricación y desplazar mano de obra. Se trata de una revolución silenciosa que afecta a todos los ámbitos de la vida. El PLC constituye la columna vertebral de la moderna civilización industrial.

Industria 4.0 no es un paradigma enteramente novedoso. Ya existía, al menos en embrión, en aquellas fábricas automatizadas de los años 90, con sus CNCs, sus robots y sus autómatas Siemens o Telemécanique y, por supuesto, también en la máquina herramienta vasca, en la que ambos tipos de dispositivo eran utilizados de modo masivo. Conectado a la red de producción de la fábrica a través de tarjetas de interfaz de bus, que transmitían información de sensores, comandos, señales y archivos CAD, todo este equipo ya proporcionaba entonces a escala local lo que hoy esperamos que algún día pueda hacer Industria 4.0 en un entorno más amplio de producción distribuida. Aquellas máquinas aguardaban una oportunidad para conectarse a la red mundial.

Máquinas en red

Esta ocasión llegó gracias a Internet y los nuevos estándares de comunicación industrial. Hasta comienzos del nuevo milenio, los sistemas electrónicos que controlan la maquinaria industrial habían estado funcionando dentro de islas (air gaps) separadas del mundo exterior. En ocasiones se disponía de líneas telefónicas o RDSI para fines de mantenimiento. Los sistemas de conexión eran propietarios y no podían interconectarse, a veces ni siquiera dentro de la misma fábrica. La aparición de buses industriales basados en protocolos de uso general –SERCOS, Profibus, PROFINET- no solo hizo posible la interconexión de equipos industriales. También permitió establecer canales de transmisión de datos entre las plantas de fabricación (redes de campo) y las redes locales (LAN) de las empresas. Finalmente a alguien se le ocurrió la idea de incluir conectores Ethernet en máquinas de control numérico, PLCs, contadores de luz y otros dispositivos inteligentes.

Este fue el comienzo: desde entonces se ha abierto un mundo de posibilidades para hacer que las máquinas industriales puedan comunicarse a través de redes privadas y públicas, compartiendo información y coordinando su funcionamiento con el objeto de conseguir incrementos sin precedentes en la productividad. Esto es lo que persigue Industria 4.0: una fusión de entornos reales y virtuales que permita conseguir que los recursos de las plantas de producción funcionen de manera coordinada adaptándose en tiempo real a los cambios en las especificaciones y características individuales de los artículos fabricados.

Industria 4.0 (Figura 2) es un paradigma tecnológico de origen alemán –existen planteamientos de tipo similar en EEUU- que aspira a restablecer la competitividad de los países desarrollados frente a unos países emergentes que lo apuestan todo al bajo coste de su mano de obra. El objetivo consiste en superar limitaciones de escala: el coste unitario de fabricar un millón de unidades debe ser el mismo que el de producir un solo artículo. Y todo esto cumpliendo especificaciones de calidad, ahorro de recursos y compatibilidad medioambiental muy superiores a los actuales.

Industria 4.0 aspira a conectarlo todo

Vulnerabilidades y riesgos

Estos ambiciosos objetivos solo se podrán alcanzar en la medida en que sea posible desarrollar las herramientas necesarias para establecer una comunicación eficaz entre diversos equipamientos hardware: no solo maquinaria industrial y estaciones de trabajo, sino también dispositivos de conexión de redes -enrutadores, switches, puntos de acceso-, ordenadores de sobremesa y portátiles, impresoras 3D, teléfonos móviles, tablets e incluso artículos de venta al por menor provistos de etiquetas RFID. A más largo plazo, la integración se extendería a objetos de uso cotidiano y ajenos al mundo de la industria en el contexto de la denominada “Internet de las Cosas”, que vendría a funcionar de manera muy similar a Industria 4.0.

En otras palabras, la interconexión deberá ser total. Esto implica el riesgo de que los equipos industriales queden expuestos a ataques procedentes de la red y perturbaciones causadas por la actividad de malware, botnets y otros parásitos informáticos. Esta situación se complica por causa de otros factores:

– Posibilidad de implementar controladores industriales en tarjetas de hardware para PC, o virtualmente por software.

– Estandarización de componentes y software.

– Preferencia por un tipo determinado de bus industrial, como por ejemplo PROFINET.

– Políticas inadecuadas de uso de Internet y dispositivos USB en las empresas.

– Cortafuegos mal configurados.

– Intranets mal administradas.

– Puntos de acceso WiFi inseguros.

– Ignorancia de los operarios y responsables de planta.

Si queremos inmunidad total en una red de campo tendríamos que cortar toda comunicación con el exterior. Sin embargo, dar marcha atrás a la rueda del progreso no es una solución realista. Además, la desconexión física de Internet no sería de gran ayuda. Recuérdese que el gusano informático Stuxnet consiguió infectar estaciones SCADA y autómatas Simatic S7 de Siemens tras haberse infiltrado en plantas nucleares de Irán a bordo de llaves USB infectadas.

Los controladores industriales poseen otras características, inherentes a la misma naturaleza de su funcionamiento, que los hacen vulnerables a ataques informáticos. Por un lado, las necesidades de funcionamiento en tiempo real exigen un tránsito fluido de datos en el bus. En teoría basta una mínima perturbación, por ejemplo mediante un escaneo de puertos, para que el sistema se detenga. El PLC interpreta que ya no se dan las condiciones necesarias para la continuación del proceso y ejecuta un cambio desde su modo de funcionamiento normal (RUN) al modo de parada (STOP).

Por otra parte las instalaciones industriales están diseñadas con requisitos de seguridad muy estrictos que se traducen en restricciones adicionales en el funcionamiento de la maquinaria. Esto las hace más amigables para el personal, pero también facilita el trabajo del ciberdelincuente. Basta abrir una portezuela del enrejado de protección o, mejor dicho, lograr que el PLC reciba la señal del detector correspondiente, para que una línea de montaje se pare en seco.

Diseñando seguridad desde el principio

Los ataques informáticos contra instalaciones industriales o infraestructuras críticas tienen consecuencias que van más allá de los perjuicios financieros o de imagen. El mal funcionamiento de máquinas, elementos pesados, instalaciones químicas y sistemas de control de tráfico puede provocar daños considerables para las personas y el medio ambiente. En la actualidad se está trabajando en soluciones que hagan posible un funcionamiento seguro de la maquinaria industrial en previsión de futuros desarrollos en ámbitos como Industria 4.0, Internet de las Cosas, domótica y control automatizado de edificios.

¿Para qué esperar a que una coyuntura crítica haga necesario tomar medidas reactivas? Mejor sería prever situaciones de riesgo mediante conceptos de protección avanzados. Las opciones son múltiples: desde la instalación de diodos de datos y sistemas de vigilancia de tráfico en las redes (IDS) hasta la incorporación de funciones seguras en los PLCs y el desarrollo de chips de criptografía. Todos estos son campos en los que en la actualidad se está trabajando intensamente en Euskadi. ¿Y por qué no un diseño seguro desde el principio? En cualquier caso, de lo acertado del planteamiento inicial dependerán la eficacia de los futuros sistemas de producción y la rentabilidad de la empresa.

Cortafuegos industrial

Relevancia del cortafuegos

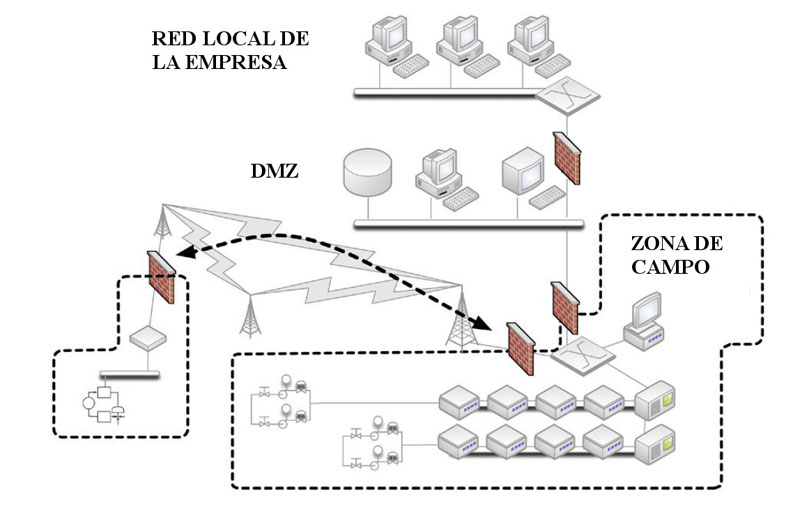

En realidad los recursos necesarios para conseguir redes industriales seguras existen y se encuentran al alcance de la mano. El empleo de un cortafuegos (en inglés: firewall) bien configurado puede hacer mucho por elevar los niveles de fiabilidad y protección en las redes industriales. La misión de un cortafuegos (Figura 3) consiste en examinar paquetes de datos para decidir si pueden circular por la red en función de que cumplan o no determinados criterios. Normalmente se comprueban las direcciones IP y los puertos. Para funciones más especializadas existen cortafuegos capaces de funcionar en todas las capas de la pila de protocolos TCP/IP: supervisan direcciones MAC, paquetes HTTP, aplicaciones informáticas, canales PLC y otros contenidos.

Para configurar un cortafuegos existen dos estrategias fundamentales: dejar pasar todo por defecto (allow all), bloqueando posteriormente aquel tráfico que nos parece inconveniente; o bien de entrada pararlo todo (deny all), para a continuación habilitar solo aquellas conexiones que nos interesan. En el caso de las redes industriales este último sería el enfoque más adecuado para generar niveles de seguridad aceptables en un entorno de producción. La idea consiste en establecer un firewall en un dispositivo de red -preferiblemente un router- por el que pase todo el tráfico que circula entre una planta de producción y la red local de la empresa, donde acechan los peligros derivados de un acceso ilimitado a Internet y la incompetencia tecnológica del personal administrativo.

Si este cortafuegos fuese además de bajo coste, desarrollado con recursos de software libre, y fácilmente configurable por el usuario, por ejemplo a través de un interfaz Web, nos hallaríamos ante un dispositivo de protección perfecto para instalar en todas las pequeñas y medianas empresas de nuestro tejido industrial.

Esquema de una red industrial segura

Redes industriales seguras

Toda reflexión sobre ciberseguridad en Industria 4.0 es de la mayor importancia en el caso de Euskadi, cuyo sector industrial posee un peso considerable en el conjunto de la economía. El adecuado diseño de los sistemas de seguridad puede ahorrar millones de euros a las empresas vascas no solo en el futuro, contribuyendo a la rentabilidad de las empresas, y a la conservación de puestos de trabajo. Un cortafuegos bien configurado parece ser la herramienta más adecuada para tal fin. Establecer cauces por los que necesariamente haya de pasar todo el caudal de información (Figura 4), y prohibir por defecto cualquier otro tipo de acceso al Sancta Sanctorum donde funciona la maquinaria productiva de la empresa, es el único medio eficaz para garantizar la seguridad dentro de las redes industriales.

Naturalmente existe el peligro de que los ciberpiratas se abran camino hasta uno de los ordenadores donde funcionan los HMI (en inglés: Human-Machine Interface o Interfaz Humano Máquina), pertenecientes a los sistemas SCADA que están autorizados para establecer conexiones con los PLC u otros dispositivos pertenecientes a la red de campo. Esto nos recuerda que la seguridad informática convencional (IDS, actualización de antivirus, parcheado de sistemas operativos, políticas de acceso a Internet, etc.) sigue siendo un arma irrenunciable para la supervivencia en la jungla digital. En cualquier caso, me atrevo a pronosticar que ese desconocido al que llaman cortafuegos, irá adquiriendo una importancia cada vez mayor durante el desarrollo de Industria 4.0, a medida que avance el proceso masivo de automatización e interconexión de procesos industriales e infraestructuras críticas.